«Доктор Веб» зафиксировал возвращение опасного трояна для Mac OS X

Специалисты компании «Доктор Веб» исследовали новую версию трояна-бэкдора для операционной системы Mac OS X, получившего наименование Mac.BackDoor.OpinionSpy.3.

Данная вредоносная программа предназначена для шпионажа за пользователями «маков»: она может собирать и передавать злоумышленникам сведения об открываемых в окне браузера веб-страницах, анализировать трафик, проходящий через сетевую карту компьютера, перехватывать сетевые пакеты, отправляемые программами для мгновенного обмена сообщениями, и выполнять некоторые другие опасные функции, сообщили сегодня в «Доктор Веб».

Семейство троянов Mac.BackDoor.OpinionSpy известно специалистам по информационной безопасности еще с 2010 г., однако недавно в вирусную лабораторию «Доктор Веб» попал новый экземпляр данной вредоносной программы. Эта версия бэкдора получила наименование Mac.BackDoor.OpinionSpy.3. Для своего распространения зловред использует трехступенчатую схему. На различных сайтах, предлагающих всевозможное ПО для Mac OS X, появляются с виду безобидные программы, в составе дистрибутивов которых, тем не менее, присутствует файл poinstall, запускаемый инсталлятором в процессе установки. Если во время инсталляции загруженного с такого сайта приложения пользователь соглашается предоставить ему права администратора, poinstall отправляет на сервер злоумышленников серию POST-запросов, а в ответ получает ссылку для скачивания пакета с расширением .osa, внутри которого располагается ZIP-архив. Рoinstall распаковывает этот архив, извлекая исполняемый файл с именем PremierOpinion и XML-файл с необходимыми для его работы конфигурационными данными, после чего запускает эту программу.

[spoil]Запустившись на атакуемом «маке», PremierOpinion также связывается с управляющим сервером и получает от него ссылку на скачивание еще одного .osa-пакета, из которого извлекается и устанавливается полноценное приложение с таким же названием — PremierOpinion. Это приложение содержит несколько исполняемых файлов: собственно программу PremierOpinion, в которой отсутствует какой-либо вредоносный функционал, и бэкдор PremierOpinionD, реализующий опасные для пользователя Mаc OS Х возможности.

Троян получает администраторские права в процессе установки и работает в системе с привилегиями администратора. При этом если на начальном этапе инсталляции выбрать в окне программы установки вариант «I Disagree», на компьютер будет помещена только программа, которую пользователь скачивал из интернета без каких-либо дополнительных шпионских компонентов, указали в «Доктор Веб». Соответственно, если пользователь выберет вариант «I Agree», помимо скачанного им приложения, на компьютер будет установлена программа PremierOpinion, значок которой появится в командной панели и списке установленных приложений.

Интерфейс программы PremierOpinion достаточно лаконичен. По щелчку мышью на значке приложения в командной панели запускается браузер, в окне которого открывается веб-страница с описанием приложения PremierOpinion, позиционируемого как утилита для проведения маркетинговых исследований. Однако на сайте разработчика не сообщается, что она собирает и передает на удаленный сервер информацию о компьютере Apple, на котором работает это приложение.

Разработчики утверждают, что программа PremierOpinion будет следить за историей покупок пользователя и время от времени станет предлагать ему принять участие в маркетинговом исследовании, для чего необходимо будет ответить на ряд вопросов специальной анкеты. Фактически же функциональные возможности Mac.BackDoor.OpinionSpy.3 намного шире заявленных и определяются получаемыми с управляющего сервера конфигурационными файлами. Троян устанавливается в папку /Library/LaunchDaemons/, благодаря чему обеспечивается его автоматический запуск при отказе программы или перезагрузке системы, рассказали в компании.

Затем Mac.BackDoor.OpinionSpy.3 устанавливает в браузеры Google Chrome и Mozilla Firefox специальное расширение, отслеживающее активность пользователя, и передает на управляющий сервер сведения о посещенных им сайтах (данные собираются по определенному набору правил), открываемых вкладках и ссылках, по которым осуществлялся переход. Помимо этого, Mac.BackDoor.OpinionSpy.3 встраивает собственную библиотеку в процессы браузеров и приложение iChat с целью перехвата некоторых функций работы с сетью, а также осуществляет мониторинг трафика, передаваемого через сетевую карту компьютера Apple. На всех доступных Ethernet-интерфейсах отслеживаются HTTP-пакеты, трафик клиентов для обмена мгновенными сообщениями (Microsoft Messenger, Yahoo! Messenger, AIM, iChat), RTMP-трафик.

Отдельный модуль трояна позволяет осуществлять сканирование жесткого диска и всех смонтированных в системе носителей, выполнять поиск файлов, соответствующих заданному вирусописателями правилу, и отправлять информацию об этих файлах на удаленный сервер. Также троянская программа отсылает злоумышленникам сведения об инфицированном компьютере, включая данные об аппаратной конфигурации, список запущенных процессов и т.д. Троян способен устанавливать собственные обновления незаметно для пользователя, скачивая их с управляющего сервера. Следует отметить, что в браузере Safari Mac.BackDoor.OpinionSpy.3 нарушает работу модуля его локализации.

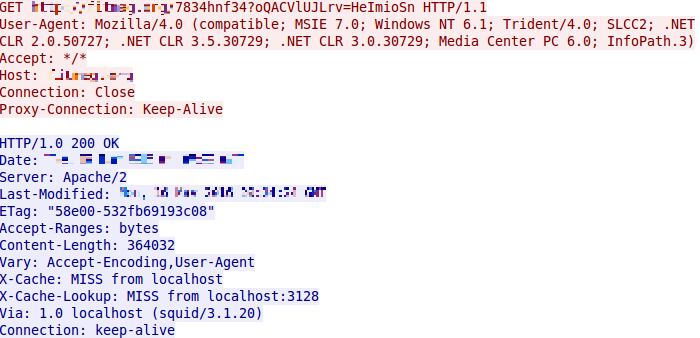

При обмене информацией с управляющим сервером часть данных троян шифрует, часть — передает в открытом виде. Помимо прочего, Mac.BackDoor.OpinionSpy.3 может собирать и передавать злоумышленникам сведения о видеофайлах, просмотренных пользователем.

Сигнатура данной вредоносной программы добавлена в вирусную базу Dr.Web. Пользователям компьютеров, работающих под управлением Mac OS X, в «Доктор Веб» рекомендуют с осторожностью относиться к приложениям, загруженным из интернета.[/spoil]